خراسان شمالی، بجنورد، دانشگاه بجنورد

apa@ub.ac.ir

058-32284641

شنبه تا چهار شنبه 8 تا 17

چندین دهه است که انسانها با استفاده از دو شناسه به نامهای شناسه کاربری و رمزعبور برای احرازهویتشان استفاده میکنند. اما با گذشت زمان و پیشرفت تکنولوژی، دیگر این نوع حفاظت از اطلاعات تاثیرگذار نیست و بیشتر برای دور نگهداشتن افرادی که اطلاعات کافی ندارند بکار میرود. یک بچه پنج ساله را فرض کنید که برای بازنکردن درب ماشین، خانوادهاش از قفل کودک استفاده میکنند. از آن جایی که بچه هنوز در حال یادگیری عوامل مختلف محیطی است، این نوع قفل برایش یک محدودیت ایجاد میکند. اما همانگونه که در ابتدا گفته شد با گذر زمان و افزایش دانش، آن بچه به راحتی قفل کودک را دور میزند و آن محدودیت را از بین میبرد.

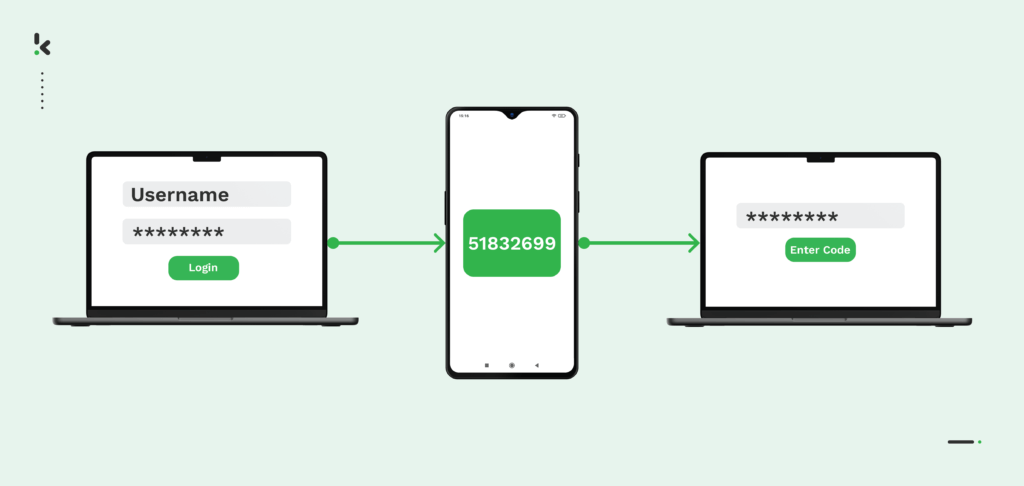

امروزه برای بالاتربردن سطح امنیتی اطلاعات، از تایید دومرحلهای استفاده میکنیم. تایید دومرحلهای باید توسط کاربر فعال شود. اما تایید دومرحلهای چیست؟ تایید دومرحلهای در واقع یک لایه امنیتی است که برای امنترکردن دادههایمان به حسابمان اضافه میکنیم. برای مثال کدهای یک بار مصرفی که از بانک برای انجام تراکنش دریافت میکنیم، یکی از این موارد است. البته تایید دومرحلهای میتواند به صورت فیزیکی هم باشد یعنی اینکه ما با استفاده از یک جسم خارجی همچون وسایل تشخیص بیولوژیکی (مانند حسگر اثرانگشت و قرنیه چشم) یا توسط نشانههای سخت افزاری (مانند دستگاه HSBC)، میتوانیم امنیت بیشتری را ایجاد کنیم.

در ادامه با راههای دورزدن تاییدهای دومرحلهای آشنا میشویم.

بازنشانی رمزعبور (Reset Password)

یکی از آسانترین و رایجترین راههای دورزدن رمزعبور، بازنشانیکردن آن است. اکثر افرادی که حسابهای کاربری میسازند از تایید دومرحلهای غافل میشوند و این سبب میشود که هکر یا مهاجم، با استفاده از ترفندی همچون بازنشانیکردن رمزعبور بتواند وارد حساب شود. این نوع از اشتباهات مختص به کاربر نیست بلکه ضعف امنیتی آن پلتفرم نیز از دیگر عوامل نفوذ میباشد. برای مثال سایتی را در نظر بگیرید که رمزعبور و شناسه کاربری شما در مرورگر ذخیره شده باشد، اگر سایت مورد نظر فاقد تایید دومرحلهای باشد باعث میشود هکر نفوذ راحت تری داشته باشد.

مهندسی اجتماعی (Social Engineering)

هکرها برای تخلیه اطلاعاتی قربانی در واقعیت و فضای مجازی، از این روش استفاده میکنند. در این بخش، راجع به فریبدادن در فضای مجازی صحبت میکنیم. از آنجایی که هکر به اطلاعات قربانی نیاز دارد، در اکثر اوقات سعی میکند که خود را به عنوان منبعی معتبر نشان دهد تا قربانی به موضوع جعلیبودن آن مشکوک نشود. در این روش هکر به وسیله تماس تلفنی و پیامک از یک منبع معتبر، قربانی را قانع میکند تا کد تایید دومرحلهای را برای او ارسال کند. منابع معتبری که اغلب افراد کمتر به آن شک میکنند ازجمله گوگل، اپل، بانک و غیره.

حمله مرد میانی (Man-in-the-middle Attack)

هکرهای خبره تکنولوژی نیازی به اطلاعات ورودی کاربر ندارند. این روش همانند مهندسی اجتماعی است با این تفاوت که هکر در این روش به صورت مستقیم اقدام نمیکند. در واقع در این روش هکر با استفاده از قرارگرفتن بین قربانی و سایت پذیرنده، اطلاعاتی که از قربانی به سمت وبسرور فرستاده میشود را دریافت میکند. این نوع حملات بیشتر توسط بدافزارها صورت میگیرد تا هکر بتواند به اطلاعات کوکیها دسترسی پیدا کند. کوکیها شامل اطلاعات متنی با دادههای کوچکی مانند رمزعبور و شناسه کاربری هستند که برای هکرها بسیار مورد توجهاند و کار آنها را آسانتر میکند. فیشینگ از روشهای مورد علاقه هکرهایی است که از حمله مرد میانی استفاده میکنند. هکر بدون اینکه شناسایی شود یک لینک آلوده را در اختیار قربانی قرار میدهد تا بتواند بدافزار را در دستگاه قربانی بارگذاریکرده و به اطلاعات کوکیها دسترسی پیدا کند و در نهایت شنود موفقیتآمیزی داشته باشد.

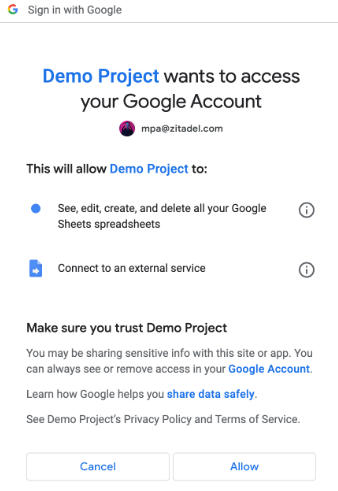

یشینگ تایید احراز هویت توسط شخص (OAuth Consent phishing)

اگر با حسابهای ابری گوگل کار کرده باشید احتمالا با بخشهایی که باید توسط کاربر تایید شود آشنایی دارید. اکثرا شامل متنهایی طولانی هستند یا آنقدر آشنا به نظر میرسند که به راحتی از کنارشان میگذریم و یا با کلیک بر روی دکمه تایید، دل هکر را شاد میکنیم. اگر حواسمان نباشد و این کار را انجام بدهیم(یعنی به اشتباه دکمه تایید را بزنیم)، به هکر این امکان را میدهیم تا بتواند به تمام اطلاعات ما دسترسی داشته باشد و هر تغییراتی که میخواهد را انجام دهد. البته ممکن است بسته به درخواستی که هکر ارسال میکند میزان دسترسی او متفاوت باشد.

استفاده از بروت فورس (Using Brute Force )

وقتی که کد تایید دو مرحلهای ما چهار تا شش رقم باشد، این امکان را به هکر میدهد تا با استفاده از بروت فورس رمزهای احتمالی را بدست آورد و دسترسی پیدا کند.

استفاده از ابزار جانبی(Third-party)

در بعضی موارد هکر از قبل به اطلاعات حساب یک شخص دسترسی دارد. برای مثالِ، ما در یک برنامهای با حساب جیمیلمان حساب بازکردهایم، آن برنامه کد تایید دومرحلهای را به حساب جیمیل ما ارسال میکند و زمانی که هکر به اطلاعات جیمیل دسترسی داشته باشد، میتواند کد تایید دومرحلهای را نیز بدست آورد.

سرقت سیم کارت (SIM-Jacking)

فرض کنید که گوشی شما به سرقت میرود. سارق با داشتن سیم کارت شما میتواند رمزهای یک بار مصرفی را که برای شما ارسال میشود، بدست آورد و در نهایت برای مقاصد مورد نیاز خودش استفاده کند. البته نیازی نیست که حتما دسترسی داشتن به صورت فیزیکی انجام بگیرد. برای مثال هکر میتواند با توجه به اطلاعاتی که از یک شخص دارد، شرکت ارائه دهنده سیم کارت را فریب دهد تا بتواند به آن شماره دسترسی داشته باشد و حتی این امکان وجود دارد که شرکت خدماتی، سیم کارت را برای او ارسال کند و در این حالت تمام حسابهایی که با آن شماره ساخته شده در اختیار هکر قرار میگیرد. شایان ذکر است که این نوع از دسترسی گرفتن بیشتر در خارج از کشور رواج دارد.

چگونه از حسابهای خود محافظت کنیم ؟

تا الان روشهای دورزدن تایید دومرحلهای را به طور خلاصه شرح دادیم و اینکه چگونه هکر میتواند از راههای مختلف به این اطلاعات حیاتی دسترسی پیدا کند در ادامه میخواهیم به این موضوع بپردازیم که چگونه در برابر حملات هکرها از اطلاعات خود محافظت کنیم.

کد احراز هویت خود را به اشتراک نگذاریم.

برای استفاده از رمز یک بار مصرف به جای استفاده از پیامک از گیرنده رمز یک بار مصرف استفاده کنیم.

تایید دومرحلهای را با استفاده از دستگاههای فیزیکی یا سختافزاری انجام دهید.

قبل از ورود یا کلیککردن بر روی لینکهای مشکوک آنها را بازبینیکرده به این معناست که با بی دقتی بر روی لینکها کلیک نکنیم و لینکهایی که از منابع نامشخص و نامعتبر میآید را نادیده بگیریم.

منابع: hoxhunt.com , zitadel.com , Yaniv Hoffman(youtuber)